フィッシングとは?

フィッシング(Phishing)とは、IDやパスワード、クレジットカード番号などの情報を不正に取得する詐欺行為です。フィッシングサイトの多くは、本物そっくりに偽装したサイトにログインさせたり、クレジットカード番号を入力させたりして、それらの情報を不正に取得します。その結果、不正送金や商品を購入して第三者の住所に発送する(そして換金する)、クレジットカード番号を入力させて情報を窃取する、といった被害に遭います。

フィッシング手口の多様化

近年フィッシングは手口が非常に巧妙になっており、以前はメール文面の怪しさから容易に判断できていましたが、現在では本物のメールと区別がつきません。また偽サイトに本物のサイトと同じログイン情報を表示するなど、サイトの挙動でも判断がつきにくいケースなどが増えています。手口の多様化に啓発活動が追いついておらず、間違ったフィッシングサイトの見分け方が広まっているケースも多いです。

SSL化(https化)されたサイト=安全なサイトではない

例えば、とあるサイト「example.jp」がSSL化されていない場合、悪意のある第三者がexample.jpを装ってデータを途中で盗んだり、改ざんしたりすることが可能です。これは中間者攻撃と呼ばれる手法ですが、被害者は正規のサイトにアクセスしているように見えて実は中間でデータを窃取されていることになります。サイトがSSL化されていると、この第三者による改ざんを防ぐことができます。

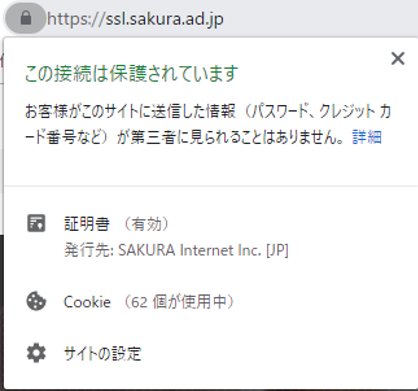

そのため、「SSL化されてアドレスバーに鍵アイコンが出れば、フィッシングサイトではない!」と認識している人も多く存在します。しかし、SSL化はあくまで中間者攻撃によるデータの改ざんやドメインのなりすましを防ぐ手段であって、フィッシングサイトを見分ける手段ではありません。SSLサーバー証明書(以下、SSL証明書)は、通信先が「example.jp」であることは担保してくれますが、「example.jp」が詐欺サイトで無いことは保証していないのです。

Let’s Encryptなどの無料SSL証明書の普及により、現在ではSSL証明書の取得コストが著しく低下し、多くのフィッシングサイトがSSL化するようになりました。これらのフィッシングサイトは、中間者攻撃のような手間の掛かる手法ではなく、「examp1e.jp」のような本物に似た文字列のドメイン名を取得し、フィッシングサイトを作ります。

ドメイン認証型のSSL証明書は、ドメイン名の所有者・使用権を確認できれば発行できるので、このような「本物っぽいドメイン名」を使ったフィッシングサイトにおいては、SSL化されて鍵アイコンがあるからといって安全とは言えません。

- ※認証局によっては紛らわしいドメイン名に対してSSL証明書を発行しない場合もあります。

一方、組織認証型のOV/EV証明書はどうでしょうか?SSL証明書の取得時に登記簿謄本や電話による実在確認が行われるため、身元がある程度保証されたSSL証明書としては有効です。しかし、最近ではブラウザ側のデザインに変更があり、EV証明書の組織名がアドレスバーから見えなくなったブラウザも増えています。ブラウザ側の変更について、詳しく知りたい方は当コラムの『Chrome 77よりEV SSL証明書のアドレスバー組織名表示が消滅!新たな表示先とは? 』をご覧ください。

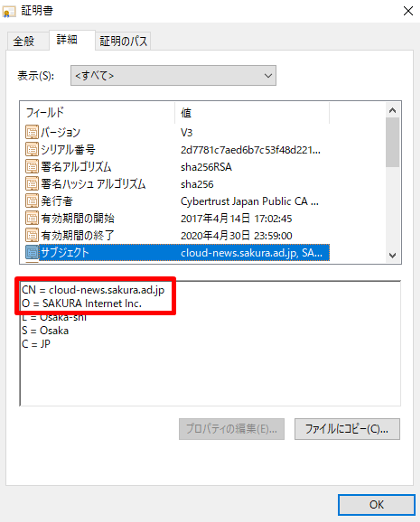

Chromeブラウザでは、以下のようにEV証明書で1クリック、OV証明書で4クリックしないと組織名を見ることができませんが、サイト運営者の情報を確認するのは非常に有効な手段です。特に初めて利用するサイトに個人情報などを入力する場合は「組織認証型のSSL証明書が使われているか?」をぜひ確認してみましょう。

- ※EV証明書は鍵アイコンをクリックすることで発行先組織名が確認できます。

- ※OV証明書は鍵アイコン⇒証明書⇒詳細⇒サブジェクトの順にクリックすることでドメイン名と発行先組織を確認できます。

もちろん、似たような組織名の会社を作って組織認証型のSSL証明書を取得することが可能であるため、OV/EV証明書であれば絶対安全というわけでもありません。しかしながら、偽の組織を設立する必要がある、ということと、組織認証型のSSL証明書は4万円~と高価なことから犯罪に利用するハードルは非常に高くなります。

一部では「緑のアドレスバーが表示されていれば安全」という見分け方を推奨している場合もありますが、そもそも最近の主要ブラウザでは、多くのものでアドレスバーが緑色になりません。鍵アイコンがついていたら安心、アドレスバーが緑色なら安心、という考え方は正しくありません。

ドメイン(トップレベルドメイン)で見分けることもできない

最近テレビで 「.comや.jpなどのトップレベルドメインが『正規』のもので、フィッシングサイトを見分けるのに効果がある!」といった内容が流れたそうですが、「.com」や「.jp」は誰でも取得出来るドメインであるため、絶対に指標にしてはいけません。

- ※「.jp」ドメインは日本国内に住所を持つ個人・団体・組織であれば誰でも取得可能です。

「.co.jp」 などの属性型JPドメインは、取得時に登記簿謄本や印鑑証明書などの提出が必要になるため、フィッシングサイトに利用されることは殆ど無いと思われますが、悪意を持った人が書類を偽造することもできるので、絶対に安心とは言い切れません。トップレベルドメインだけでフィッシングサイトを見分けることはできない、ということを覚えておきましょう。

官公庁や有名なサイトを模した偽サイトの被害を防ぐために

現在(2020年5月)、目的不明の偽サイトが数多く開設される事例がニュースで取り上げられています。これらも上記と同様に .tk や .cf などのトップレベルドメインを指標にして判断するような注意喚起が行われているケースがあります。

しかしながら、悪意を持ったサイトが .jp ドメインを取得できないわけではありません。正しいサイトが全て .jp ドメインで運用されているわけではないため、トップレベルドメインで見分けることは避けた方が良いでしょう。偽サイトの見分け方はフィッシングサイトの見分け方と同じですので、本コラムを参考にして偽サイトに個人情報等を入力してしまうことなどが無いように注意しましょう。

回避できないフィッシング被害も

正規サイトの編集権限が悪意のある第三者によって奪われてしまいコンテンツが書き換えられた場合、ドメインは本物、見た目も本物、というフィッシングサイトが完成してしまいます。そうなってしまうと、このサイトはドメインもSSL証明書も本物なので見分けようがありません。ウィルス対策ソフトのブラックリストも効果がありませんし、EV証明書も正規のものなので検証の仕様がありません。実際にECサイトが改ざんされてしまい、偽の決済画面へ誘導される事案が発生したケースもあります。

サイト運営者の方は、利用者のプライバシーを守るため、そして中間者攻撃を防ぐためにSSL化は必須ですが、同時にサイトの編集権限に関するアカウントパスワードの取り扱いについても注意する必要があります。さくらのレンタルサーバでWordPressサイトを運営している場合、WordPressのパスワードはもちろん、レンタルサーバーのアカウントパスワード、さくらインターネットの会員パスワード、どれか1つでも流出するとサイトの改ざんが可能になってしまいます。最近ではレンタルサーバーのアカウントパスワードを盗もうとするフィッシングメールも確認されています。これらのパスワードは十分強力、且つ他サイトでパスワードを流用しないことが大切です。

フィッシング被害に遭わないために

では私たちはどうやってフィッシングサイトと本物のサイトを見分ければ良いのでしょうか?

Tips1 メールのリンクをクリックしない

フィッシングの一般的な手口として、偽メール/SMS/DMによって偽サイトへ誘導されるパターンがあります。この場合、メールのリンクをクリックしないことで、フィッシング被害を回避できる可能性が高まります。普段からブラウザのブックマークに正しいURLを登録しておき、メールが来てもブックマークからアクセスすることで、不用意にフィッシングメールに引っかかる可能性を減らすことができます。

「あなたのアカウントがロックされました!」といった普段見慣れないメールが届いた場合は、リンク先にアクセスしないことが重要ですが、そもそも怪しくないメールを送ってくるのがフィッシング詐欺です。普段からメール内のリンクはすぐにクリックしない癖をつけておく必要があります。

また、「送信元メールアドレスを確認する」という方法を紹介しているサイトもありますが、送信元のメールアドレスは偽装が可能であるため、あまり有効な確認方法とはいえません。電子署名が添付されて無い限り、送信元メールアドレスは保証されませんので注意しましょう。

Tips2 ドメイン名を確認する

銀行など金融機関の場合、パンフレットやキャッシュカードにサイトのドメイン名が書いてある場合があるので、アクセスした際にはそれと見比べるのも効果的です。サイト運営者の方は、普段から自サイトのドメイン名をWebサイト以外の場所に掲載しておくことも大切です。

ドメイン名の確認時にはSSL証明書の組織名も確認しておきましょう。サイト運営者の方は最低限サイトをSSL化しておくのも非常に大切です。さらに、金銭や個人情報を扱うサイトの場合、組織認証型のSSL証明書を取得することも検討してください。

Tips3 サポート対象のOSやブラウザを利用する

OS(WindowsやMac OS)やブラウザ(ChromeやFirefox)はできるだけ最新版、最低でもサポート対象内のバージョンを利用しましょう。サポートが切れている場合、セキュリティ対策がされておらず脆弱性を利用されて、より深刻な攻撃を受ける可能性があります。特に自分のPCが攻撃を受けるとhostsファイルの書き換えやDNSの書き換えなどが可能になるため、よりフィッシングサイトを見分けにくくなります。

Tips4 本物のサイトが改ざんされている可能性があることを覚えておく

本物のサイト自体が改ざんされると利用者側が注意しても防げない場合があります。防ぎようのないフィッシングが存在することも覚えておきましょう。

フィッシング回避に絶対はない

今回はフィッシングとSSL証明書の関係から被害の防ぎ方までをご紹介しました。フィッシングについては、「これさえやっておけば何も考えなくても絶対に大丈夫!」といった安直な対応方法はありません。普段からこういった犯罪の方法があるということを理解しておくことが重要です。特に銀行や通販サイトなど金銭のやり取りが発生するサイト場合は、十分に注意してパスワードやクレジットカード番号を入力するようにしましょう。

こちらの記事もあわせておすすめ!

本コラムでもご紹介した無料SSL証明書は、コストが掛からないためフィッシングサイトに使われることも多いですが、もちろん悪いものではありません。無料SSL証明書について詳しく知りたい方は、『無料証明書と有料証明書の違い』、『無料SSL証明書のLet’s Encryptとは?』 の記事をご覧ください。

また、内閣サイバーセキュリティセンターが作成した「インターネットの安全・安心ハンドブック」という書籍も無料で配布されています。フィッシング以外にもインターネットを利用する上で大切なことが書かれていますので参考にしてみてください。